Güvenli iletişimi Nasıl Sağlarım

Güvenli iletişim dediğim şey aslında server side odaklı iletişim sistemlerine alternatifler sunmak olacak.Whatsapp, instagram gibi uygulamalar sence senin mesajlarını koruyabiliyormu? Koruma değil senin bildiğin verilerini satıyor.

Client Server

Alacağın ve göndereceğin mesaj sunucuya gider, sonrasında senin veya karşı tarafın ip sine düşer, biz buna client server tabanlı iletişim diyoruz. Bu iletişim türünde mesajların anonim değildir çünkü tüm mesajların sunucu ile yani örneğin whatsapp kullanıyorsan metaya gider, metada bunu reklam şirketlerine satar google ads gibi. Senden para kazanamıyorsa senin verinden kazanır olay bu.

Bu altyapıyı kullanan şirketlerin absürt bir vaadi var “Mesajlar şifrelidir güvenliğinizi garanti ediyoruz”, :DDD, mesajlı mesaj dediği şey 256hashı gibi düşün, evet dışardan çözmesi imkansız gibidir ama içeride o hashın çözüm algoritması kimdeyse top ondadır tüm mesajları o hash ile çözer.

Anlayacağın “Mesajlar şifrelidir” denilen şey “sana ve senin gibilere şifreli bana değil” demektir.

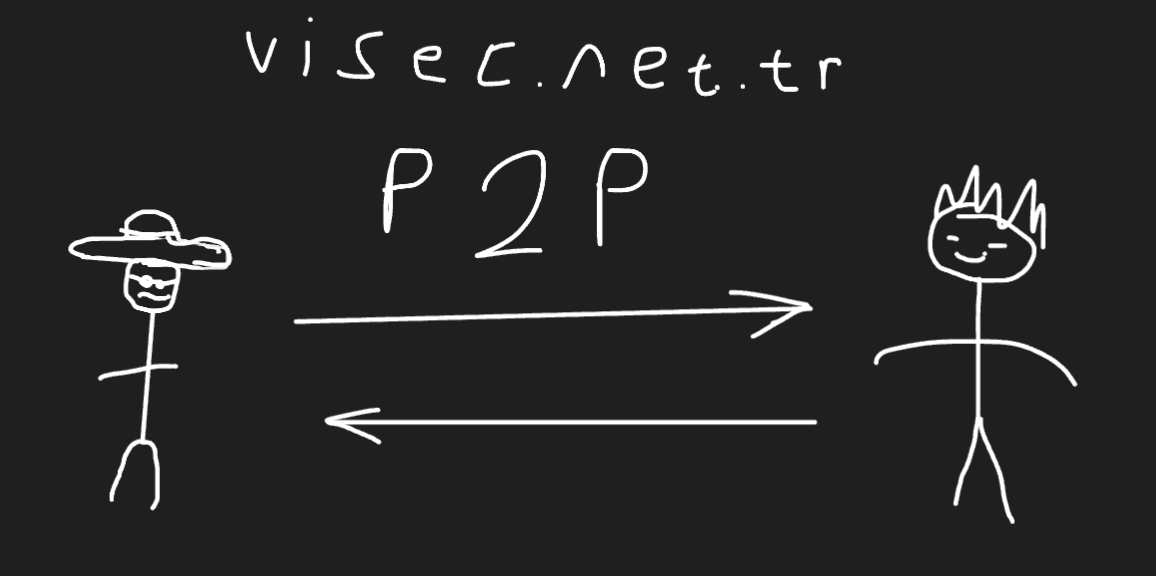

P2P

İletişim kurduğun taraf güvenilir değilse karşı taraf senin IP adresini gördüğü için konum bilgine ulaşabilir. Bağlantı sıklığın ve saatlerin üzerinden kullanım alışkanlıkların çıkarılabilir. P2P iletişimde asıl risk, içerikten çok metadata ve IP ifşasıdır. Tor ağı üzerinden bağlanmak bu bilgileri gizler.

Discord sesli sohbetleride eskiden p2p sistemi kullanırdı.

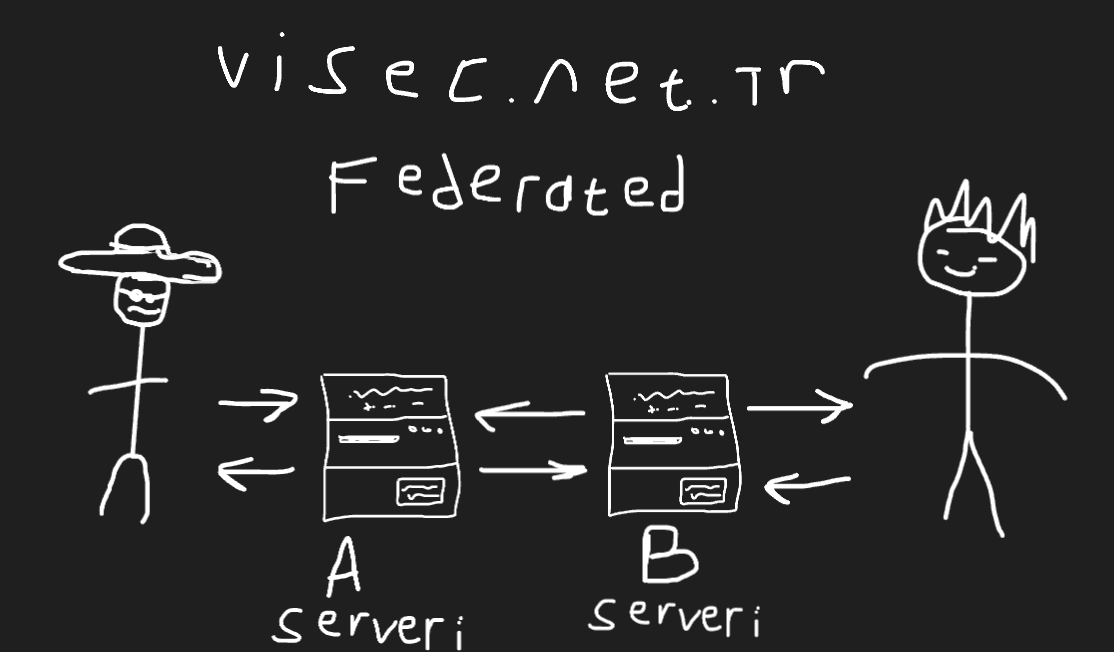

Federated

Sen mesaj attığında

- Önce kendi sunucun (

A Serveri) mesajı alır. - Daha sonra protokol (ör. ActivityPub) üzerinden

B Serverine iletir. B Serverimesajı arkadaşına ulaştırır.- Her iki sunucu da birbirine güvenlik sertifikaları ve protokollerle bağlıdır.

En kusursuz anonimlik için XMPP Kullanabilirsin, istediğin sunucudan hesap açabilirsin, hatta kendi XMPP sunucunu kurabilirsin.OTR veya OMEMO şifrelemesi ile oldukça anonim kullanılabilir ve tor üzerinden bu sistemi kullanırsan anonimliğini maksimuma çekersin. sistemi az buçuk çözdün, şimdi sana örnek birisini göstereyim.

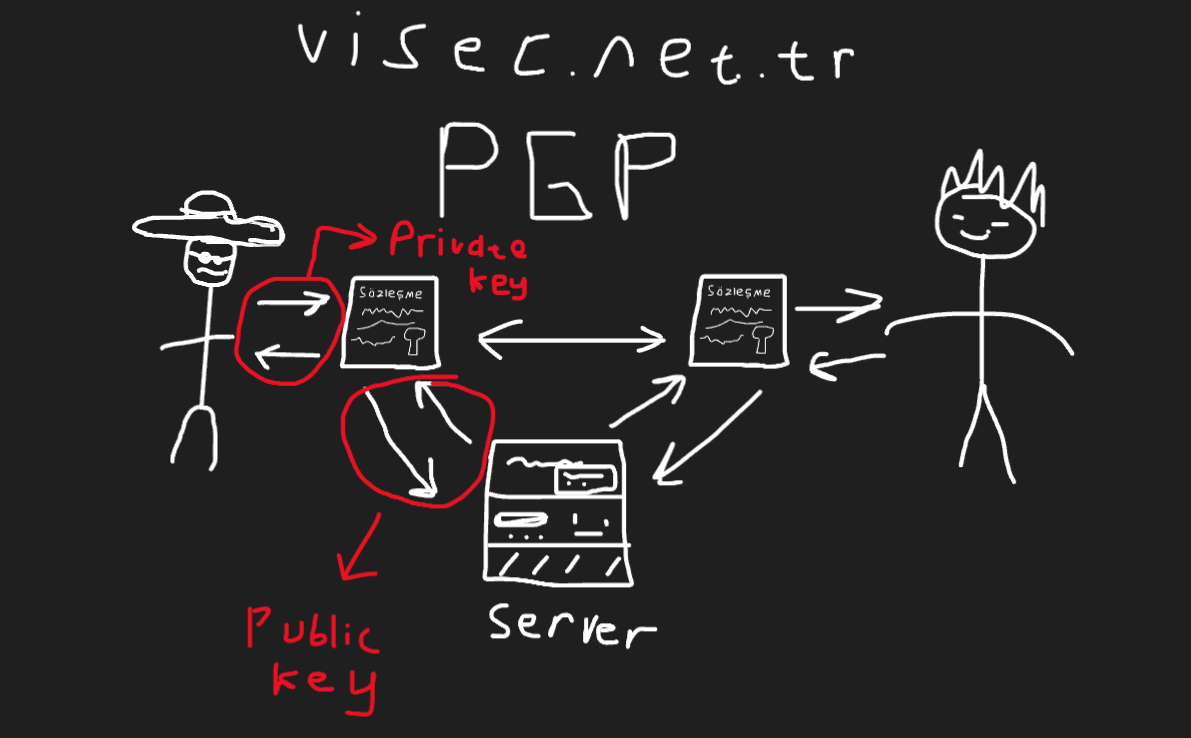

PGP

Alıcı, kendi Public Key ini yayımlar.

- Gönderen, mesajı bu public key ile şifreler.

- Mesaj yolda yakalansa bile çözülemez, çünkü açmak için gerekli olan private key yalnızca alıcıdadır.

- Alıcı mesajı alır ve Private Key ile şifreyi çözer.

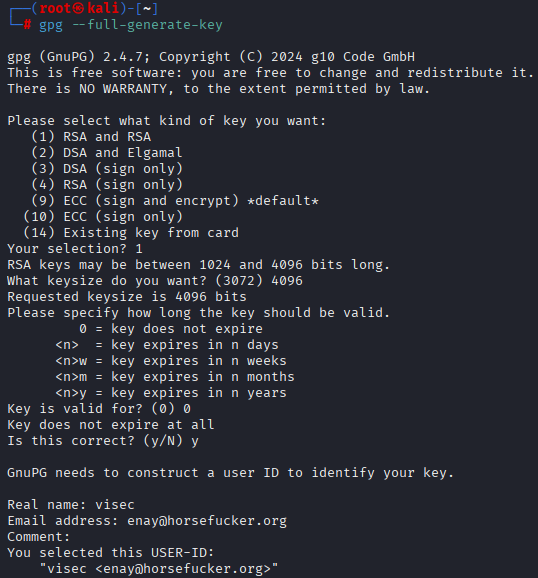

Kurulum yapak zozik

Tamam yapalım, tüm linux dağıtımlarına kurulu geliyor eğer kurulu değilse komutla kur.

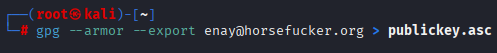

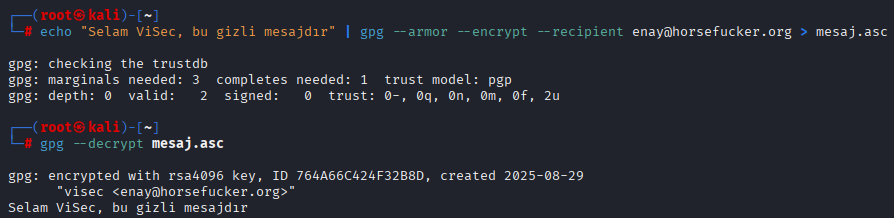

aşşağıdaki komut ilede public keyini herkese açabilirsin

Cock.li

Sohbetlerde OPSEC Gereksinimleri

Ortada sayısız sohbet uygulaması var ve daha önce açıkladığım gibi, hedeflediğiniz Operasyonel Güvenlik (OPSEC) düzeyine (gizlilik, anonimlik) bağlı olarak, kullanılacak aracın amacına uygun olması için belirli kriterleri karşılaması gerekir. Aşağıda göreceğiniz gibi, gerçekleştirmek istediğiniz sohbet türlerine bağlı olarak, kullanacağınız sohbet platformunun da bu amaca uygun OPSEC gereksinimlerini karşılaması gerekir.Sohbet Türleri

Aşağıdaki tablo 4 farklı sohbet türünü tanımlar. Bunlar kendilerine özgü özelliklerine göre ayrılmıştır ve her kategori için kısa bir açıklama, teknik ayrıntılar ve bazı artılar/eksiler verilmiştir.| Public Chats (Herkese Açık) | Private Chats (Özel) | Anonymous Chats (Anonim) | Deniable Chats (İnkâr Edilebilir) | |

|---|---|---|---|---|

| Açıklama | Herkes tarafından görülebilen, herkese açık ortamda gerçekleşen konuşma | İçeriği yalnızca katılımcılar tarafından bilinen konuşma | Katılımcıların bazı/hiçbirinin gerçek kimliklerinin bilinmediği konuşma | Gerçekleştiği kanıtlanamayan konuşma |

| Örnek | spor stadyumunda konuşuyor | Enay ve Meral iş yerinde bir toplantı odasında konuşuyor | Enay, trençkotlu gizemli biriyle konuşuyor | Enay, Meral ile konuşuyor ama konuşmaya dair hiçbir kayıt veya kanıt yok |

| Teknik Gereksinimler (Çevrimiçi) | - Yok (söylediğin her şey herkese açık bilgi) | - FOSS Yazılım - E2EE (uçtan uca şifreleme) gerekli - Sohbet sunucusunu kendin barındırabilmelisin | - FOSS Yazılım - E2EE gerekli - Kayıt olurken telefon numarası, kullanıcı kimliği ve IP adresi bağlantısı olmamalı ( üzerinden) | - FOSS Yazılım - E2EE gerekli - Kayıt olurken telefon numarası, kullanıcı kimliği ve IP adresi bağlantısı olmamalı (Tor üzerinden) - Kendiliğinden silinen mesajlar |

| Artılar | - En kolay uygulanabilir - Kısıtlama yok - Her ortamda kullanılabilir | - Sohbetin içeriği sadece katılımcılar tarafından görülebilir - Birçok uygulama artık E2EE destekli | - Her sohbet için farklı anonim kimlikler kullanılabilir - Tartışmalı konular için uygundur - Anonimlik herkese açık sohbetlerde de mümkündür | - Kayıt dışı - Konuşma geçmişi yok - Hassas konular için uygundur |

| Eksiler | - Söylenen her şey gerçek kimliğinle ilişkilendirilebilir | - Çok az sohbet uygulaması hem istemci hem sunucu tarafında FOSS - Katılımcıların kimliği bilinir - Sohbetin gerçekleştiği bilinebilir - Sohbet kalıplarından davranış modeli çıkarılabilir | - Gerçekten anonim kayıt imkânı sunan uygulama çok az - Anonim tarafın söylediklerinden kimliği ortaya çıkabilir | - Süre sınırı dolduktan sonra sohbet geçmişi görülemez |

Public Chat Örneği

Bu kavramları açıklamak için birkaç örneğe bakalım. İlk olarak, çevrimiçi sosyal medya, herkese açık sohbet odaları vb. ortamlarda bulabileceğiniz türden herkese açık bir sohbet.

Private Chat Örneği

Herkesin bilmesinin gerekmediği bilgiler içeren konuşmalar için özel sohbetler kullanılır. Özel sohbetlerde katılımcılar hâlâ gerçek kimliklerini kullanabilirler, ancak temel fark, konuşmanın uçtan uca şifreleme (E2EE) ile yalnızca katılımcılar arasında erişilebilir olmasıdır.

Anonymous Chat Örneği

Katılımcılardan birinin (veya birkaçının) konuşmanın hiçbir şekilde gerçek kimliklerine bağlanmasını istemediği konuşmalar için anonim sohbetler kullanılır. OPSEC gereksinimleri arttıkça daha özel yazılımlara ihtiyaç duyulur ve bu da bazı kişiler için daha zahmetli olabilir. Ben aktif olarak **SimpleX **kullanıyorum. Her mesaj,aracı sunucular üzerinden şifreli kapsüller hâlinde iletilir. Bu broker sunucuları sadece şifreli veriyi geçici olarak saklar, içerikleri göremez. Mesaj karşı tarafa ulaşınca sunucudaki kopya otomatik silinir.

Gizlilik

Öncelikle şunu söylemem lazım Gizlilik ≠ Anonimlik.- Anonimlik: Ne yaptığını biliyorlar ama kim olduğunu bilmiyorlar.

- Gizlilik: Kim olduğunu biliyorlar ama ne yaptığını bilmiyorlar.

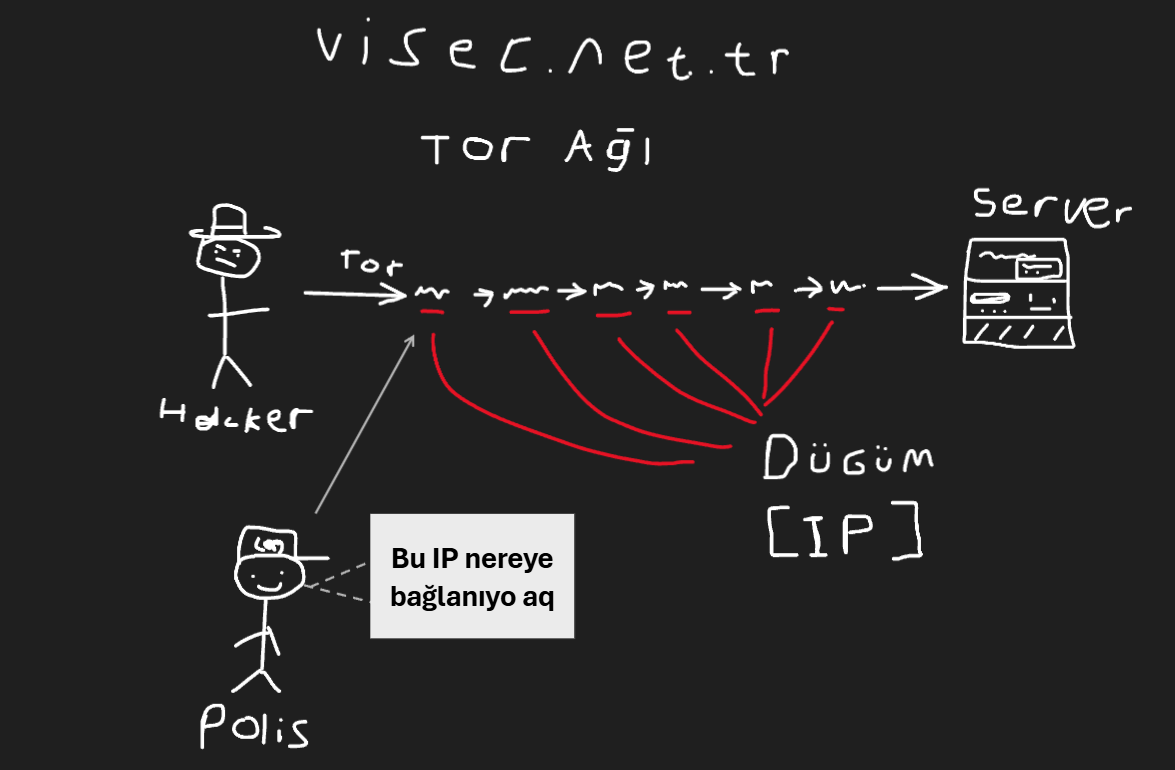

Neden Tor

Kullanıcı ile sunucu arasındaki tünelin 6’da 5’i kullanıcıyı bilmez. Burada sadece relay’lerden değil, aralarındaki bağlantılardan da bahsediyorum. Benzer şekilde, yolun 6’da 5’i hedefi de bilmez.Onion servisinin guard düğümü, trafik desenlerinden onion servisi için guard olduğunu anlayabilir. Guard kendi IP adresini bilir, ancak hangi onion servisine guard’lık yaptığını bilmez. Bu da kimsenin hedef onion adresini bilmediği anlamına gelir.

Tor’un kullandığı DNS benzeri süreç güvenlidir (onion’un Introduction Point’lerini DHT’de bul, bir IP’ye bağlan, onion’a hangi Rendezvous Point’in kullanılacağını bildir, iki taraf da RP’ye bağlanır). Hiç kimse DHT’de hangi onion’un arandığını bilmez; cevabı tutan relay bile bilmez. DNS buna kıyasla gülünç derecede güvensizdir. DNS sunucusu her şeyi bilir (kullanıcı, soru, cevap). Kullanıcı ile sunucu arasındaki herhangi bir güvensiz bağlantı noktası her şeyi ifşa eder. DNS sunucusu istediği zaman yanıtları sahteleyebilir ya da sansürleyebilir.

Bir zırvalık varya hani, vpne veya Tor’a bağlansan bile modemin geçmişi seni ele verir,:)makine öğrenimi tor ağına bağlı herkesi hop diye listeler tutuklatırdı.

Deminde anlattığım gibi tor sayesinde kişiler hem kullanıcıyı hemde hedefi kestiremez, modemin logu seni sadece başka bir ip ye bağlı olduğunu görür, o ip nereye bağlı işte onu kestiremez, onu ancak vpn servisi log verirse görebilir. Ama torda böyle bir muhattapları yok çünkü torun kurucuları bile kim ne yapıyor bilmiyor. Çünkü 6 farklı ip ye bağlı bir sistemin içindesin.

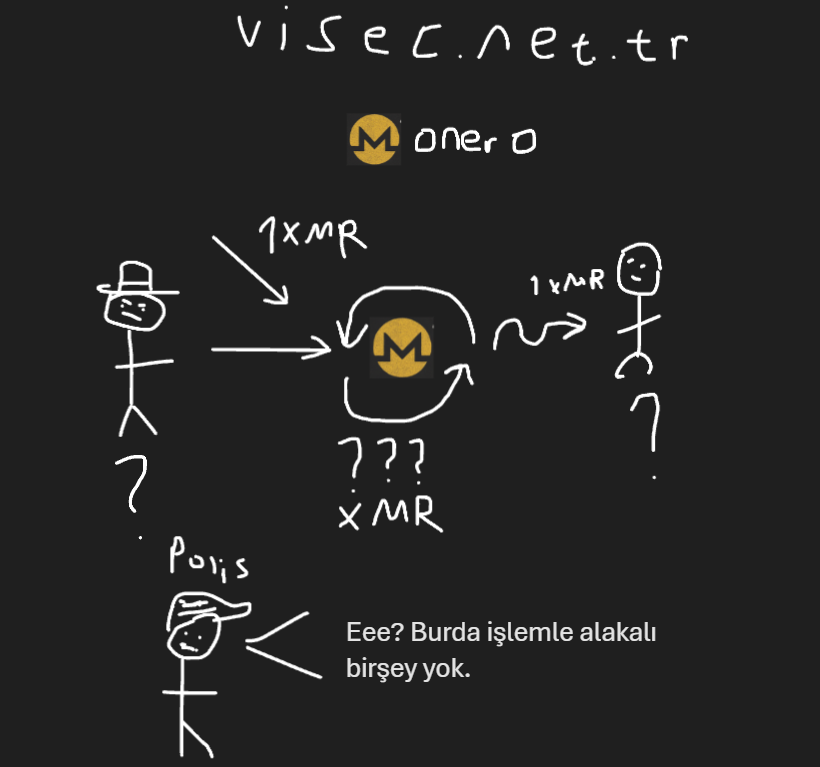

Monero

Monero, 2014 yılında piyasaya çıkan ve gizliliğe odaklanan bir kripto para birimidir. Bitcoin gibi blockchain teknolojisini kullanır, ancak onu özel yapan şey tamamen anonimlik ve izlenemezlik üzerine kurulmuş olmasıdır.Bitcoin veya Ethereum gibi kripto paralarda tüm işlemler herkesin görebileceği şekilde blok zincirinde tutulur.

Birisi senin cüzdan adresini bilirse, gönderdiğin veya aldığın her miktarı görebilir.

Monero’da ise bu bilgi şifrelenmiştir. Yani dışarıdan bakan biri:

- Kimin kime para gönderdiğini,

- Ne kadar gönderildiğini,

-

Hangi adresten çıktığını

asla göremez.

NOKYC servisler

VDS - cockbox.org // Bunun mail hizmeti güzel ama kapattı sanırım bi kontrol edersiniz, vincent kralın sitesi.

coin - https://retoswap.com // Bu çok sağlam bi hizmet. bi göz at.

coin exchanger - https://exchanger.infinity.taxi // Sorunsuz

chat - https://simplex.chat // Bunu anlatmıştım - TIKLA

vpn - https://mullvad.net // https://xeovo.com // ikiside iyidir fiyatlarda benzer.

pazar- https://xmrbazaar.com // Birçok alanda birçok hizmet alabilirsin monero ile.