BRAVE

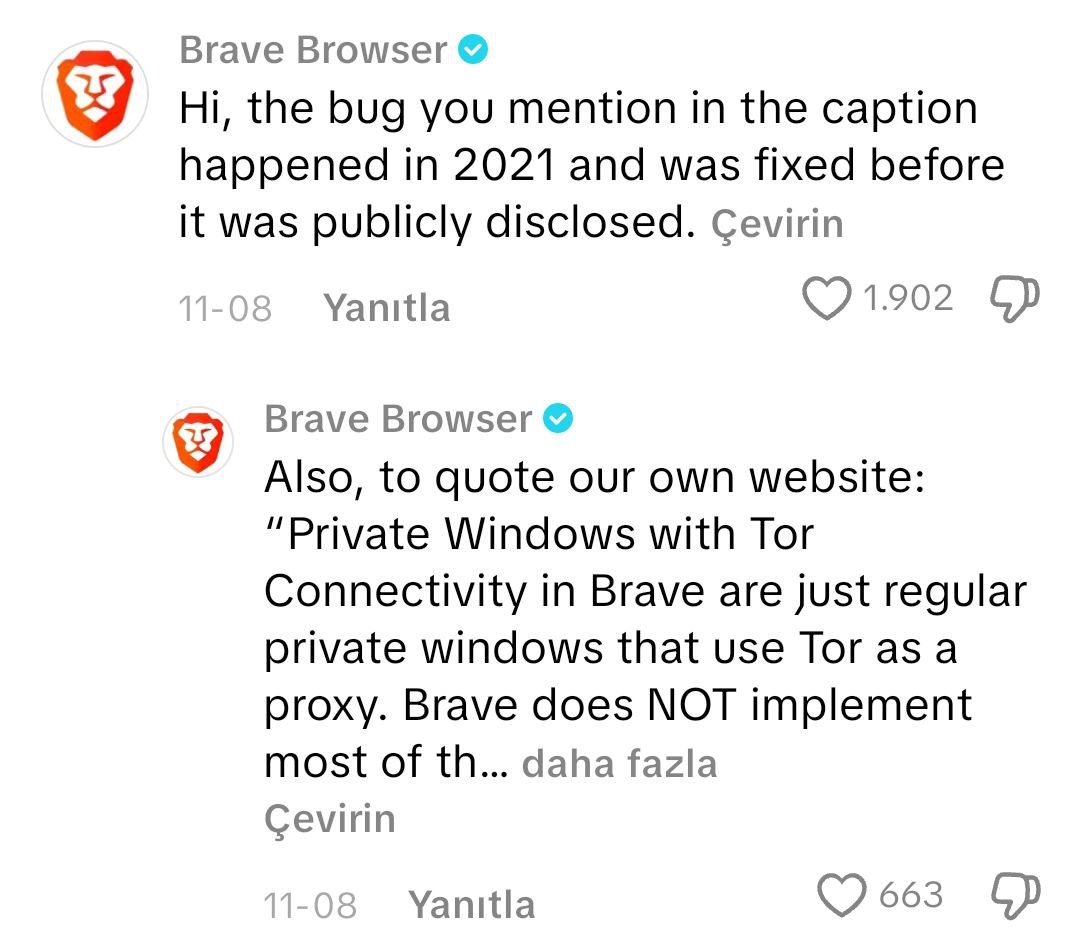

Yazının ilk başlığı brave olsun istedim, bunu bilmeyen kalmasın diye. 2021 yılınca bir cve recordu yayınlandı incelemek için tıklayın bu cve recordu bize şunu diyor aslında: Tor penceresinde CNAME adblocking sırasında Tor proxysi dışına yönlendirilen DNS isteklerini tetiklemiş ve bu sırada ortaya çıkan domain ve gerçek IP bilgileri DNS resolverlar tarafından görülebilir hale gelmiş. Aslında bu yapılanma ve yazılım bize şunu söyüyor. Senin ip bilgin, uğradığın siteler ve yaptığın işlemler zaten brave tarafından gözüküyordu. Bu yazdıklarımı abartı bulabilirsiniz, brave bunu hiçte abartı bulmuyor. Savunma mekanizması olarakta şu cevabı veriyor.

Honeypotları nasıl tespit ederim?

Ben honeypot tespit ederken checklist’le başlamıyorum. Çünkü günümüzde en iyi honeypotlar zaten temiz görünenler. Benim yaklaşımım daha basit ama daha rahatsız edici sorular sormak üzerine. İlk baktığım şey şu oluyor: Bu sistem benden ne istiyor?Gerçekten ihtiyacı olanı mı alıyor, yoksa ileride lazım olur diye fazladan veri mi topluyor? Bir servis sana bedava, hızlı ve güvenli”olduğunu söylüyorsa, burada durup bir nefes alıyorum. Çünkü güvenlikte bedava olan şey genelde üründür, kullanıcı değil. İkinci olarak, log ve görünmezlik ilişkisine bakıyorum.

Bir sistem “log tutmuyoruz” diyebilir, buna itirazım yok. Ama sistem mimarisi gereği bu logları tutabilecek konumdaysa, mesele log tutup tutmaması değildir. Mesele, isterse tutabilir olmasıdır. Honeypot dediğimiz şey tam olarak bu alanda yaşar. Son olarak şunu soruyorum: Bu sistemi kim, neden ve hangi motivasyonla geliştirmiş?

Para kazanma modeli, ortaklıklar, reklam, gizlilik… ve GİZLİLİK kelimesinin pazarlamada ne kadar kullanıldığı… Bunların hepsi teknik olmayan ama çok şey anlatan detaylar. Çünkü kimse milyarlarca dolarlık bir ürünü sadece iyi niyetle ayakta tutmaz.

Anonimlik ve Gizlilik Sağlayanlar

Genel olarak tek tek isim vermeyeceğim çokça var bunlardan. Kısaca en bilindikleri ve niye honeypot olduklarını yazacağım. DuckDuckGo - Bir arama motoru, arama niyetini görür. IP’yi tutmasa bile davranış kalıplarını görür.ProtonMAİL ve VPN - metadata, kim kime, ne zaman yazdı bilgisi , spam-abuse-AI training gibi gerekçelerle tarama mail kısmında var, mail protokolu başlı başına gizlilik düşmanıdır zaten. VPN kısmında ise trafiğini görüyor, zamanlamayı görüyor, çıkış IP’ni kontrol ediyor. Log tutmamak bir politika beyanıdır, hiçbir şekilde garanti değil. Signal - **Telefon numarası zorunluluğu, **Metadata’nın tamamen yok olmaması, Signal şunu açık açık kabul eder: kimin kiminle konuştuğu bilgisi tamamen sıfır değil, zamanlama bilgisi var, kullanıcı grafiği çıkarılabilir. Signal bunları saklamıyor zaten açık açık dile getiriyor. Benim size şuanda kullanın diyebileceğim tek uygulama simplex. Bugünkü mimarisiyle, metadata minimizasyonu açısından SimpleX daha tutarlı bir yaklaşım sunuyor.

Tehdit Modelini Belirle

Anonimlik kısmında şu kısmı atlıyorsunuz, **kime karşı anonim olmak istendiğini düşünüyormusunuz? **Oysa anonimlik dinamik bir durum değil, statik bir savunmadır. Tehdit modeli olmadan anonimim oldum demek, kilidi olmayan bir kapıya güvendeyim yazısı asmaktan farksızdır. sadece kendi egonu tatmin edersin. Şunu sormadan anonimlikten bahsedemeyiz:Kimden saklanıyorsun? Örneğin: Rastgele bir kullanıcıya karşı IP gizlemek yeterli olabilir.

- Bir şirketten saklanmak için metadata minimizasyonu gerekir.

- Devlet seviyesinde bir tehditte ise ağ, zamanlama, korelasyon ve operasyonel hatalar devreye girer.

Doğru soru şudur:

“X uygulaması, benim tehdit modelimde yeterli mi?” Tehdit modeli belirlenmeden yapılan araç seçimleri genellikle bir güvenlik fetişizmine dönüşür. Araç kutsanır, mimari sorgulanmaz. Oysa aynı araç, farklı bir tehdit modelinde kullanıcıyı korumak bir yana, yanlış güven hissi yaratabilir. Daha da önemlisi, çoğu gizlilik aracı kullanıcıyı tehdit modelinin dışına çıkaracak varsayımlarla tasarlanır. Kullanıcının hata yapmayacağı, yanlış yapılandırma kullanmayacağı, zamanlama hatası oluşturmayacağı varsayılır. Gerçekte ise güvenlikte en zayıf halka her zaman kullanıcıdır. Bu yüzden anonimlik;

bir uygulama, bir ayar ya da bir mod değildir.

Anonimlik, tehdit modeline göre tasarlanmış bir sistemler bütünüdür. Tehdit modelin yoksa:

- Kullandığın araçların seni neye karşı koruduğunu bilemezsin.

- Korunmadığın alanları fark edemezsin.

- Ve en kötüsü, anonim olduğunu sanırsın.

| Tehdit Aktörü | Amaç | Teknik Yetkinlik | Tipik Yöntemler | Basit Önlem Yeterli mi? |

|---|---|---|---|---|

| Sıradan Kullanıcı | Kim olduğunu öğrenmek | Düşük | IP bakma, link gönderme | Evet |

| Platform / Şirket | Davranış analizi, profil çıkarma | Orta | Metadata, zamanlama, fingerprint | Hayır |

| Reklam ve Veri Brokerları | Kimlik eşleştirme | Orta | Cross-site tracking, korelasyon | Hayır |

| OSINT Araştırmacısı | Kimlik çözümleme | Orta–Yüksek | Sosyal grafik, zamanlama | Çoğu zaman hayır |

| Devlet veya Kolluk | Kimlik tespiti | Yüksek | ISP kayıtları, trafik korelasyonu | Hayır |

| İstihbarat Seviyesi | Sürekli izleme | Çok Yüksek | Network-level korelasyon | Pratikte hayır |

Sıradan Kullanıcılara Karşı

Bu seviyede tehdit, teknik olarak güçlü olmayan bireylerdir. Amaçları genellikle kim olduğunu anlamak ya da IP gibi basit bilgilere ulaşmaktır. Bu tehdit modelinde, temel ağ gizleme araçları çoğu zaman yeterlidir. Örneğin:- VPN benzeri yazılımlar IP seviyesinde temel bir ayrım sağlar.

- Uçtan uca şifreli mesajlaşma uygulamaları içerik gizliliğini korur.

Platformlar ve Şirketlere Karşı

Karşındaki aktör bir birey değil, bir servistir. Amaçları kim olduğunu tek tek bulmak değil; davranışını analiz etmektir. Bu noktada sadece VPN kullanmak anlamsızlaşır. Çünkü:- VPN IP’yi gizleyebilir

- Ama uygulama içi metadata üretimi devam eder

- Metadata’yı minimize etmeyi hedefleyen mesajlaşma mimarileri

- Kalıcı kullanıcı hesabı gerektirmeyen sistemler

Reklam Ağları ve Veri Brokerlarına Karşı

Bu aktörler tek bir yazılıma bakmaz. Farklı servislerden gelen sinyalleri birleştirir. Bu yüzden tek bir araç hiçbir zaman yeterli değildir. Örneğin:- VPN kullanmak IP’yi gizler ama cihaz veya tarayıcı davranışı eşleşebilir.

- Gizlilik odaklı bir tarayıcı kullanmak faydalıdır ama tek başına çözüm değildir.

OSINT Araştırmacılarına Karşı

Bu noktada teknik araçlardan çok kullanım biçimi belirleyici olur. OSINT tarafında: Dil kullanımı, Zamanlama, Davranış tutarlılığı gibi şeyler ön plana çıkar. Bu seviyede örnek olarak: Metadata’yı azaltan uygulamalar kullanılsa bile kullanıcı aynı davranış kalıplarını tekrar ediyorsa anonimlik zayıflar. Yani burada “şu yazılımı kullan” demek tek başına anlamlı değildir, araçtan çok operasyonel disiplin konuşur.Devlet ve Kolluk Kuvvetlerine Karşı

Bu tehdit modelinde oyun değişir. Karşındaki aktör:- Servis sağlayıcılara erişebilir

- Ağ seviyesinde veri toplayabilir

- VPN gibi çözümler tek başına anlamlı değildir

- Sadece uygulama seçimiyle anonimlik sağlanamaz

İstihbarat Seviyesi Aktörlere Karşı

Bu seviye çoğu kullanıcı için pratik bir hedef değildir. Uzun vadeli, hedefli ve çok katmanlı izleme söz konusudur. Bu noktada:- “Hangi yazılımı kullanmalıyım?” sorusu yanlış sorudur

- Çünkü hiçbir tekil araç bu tehdidi tamamen bertaraf edemez

Peki Ne Kullanmam Gerek?

Burada devreye kişisel tecrübelerimden çok gerçekten bu işin içinde ve OPSEC süreçlerini uygulayan, uyguladığı için bağı ağrımayan abilerime danışıp fikir almamdan yola çıkacağız, ben gündelik hayatımda bir opsec meraklısı değilim, bunu gerektirecek bir durumun içinde değilim çünkü ama şimdi söyleyeceklerim gerçekten vaktiyle polisle başı derde girmiş ve kanıt yetersizliği ile temize çıkmış abilerden tavsiyeler olacak.**Bunları sizinle paylaşma amacım kolluk kuvvetlerini veya devlet güçlerini yanıltacak hareketler yapın diye değil, tamamen bilgilendirme amaçlıdır. **

Qubes OS

Eğer buraya kadar anlattığım tehdit modellerinde en alt sıraya, yani devletler ve istihbarat servisleri seviyesine kadar indiyseniz; artık hiçbir uygulama veya işletim sistemi sizi kurtarmaz. İşte tam bu noktada karşımıza Qubes OS çıkıyor. Sizin o çok güvendiğiniz Windows veya Linux dağıtımlarında bir pdf dosyasında zararlı bir script varsa, geçmiş olsun bütün sisteminiz, dosyalarınız ve kimliğiniz artık saldırganın elindedir. Qubes ise buna sadece gülüp geçer. Çünkü bu sistem her şeyi birbirinden bağımsız sanal makinelere, yani AppVM’lere böler. Şöyle hayal edin: Banka işlemlerinizi yaptığınız dünya farklıdır, şüpheli dosyaları açtığınız dünya farklıdır, internette anonim takıldığınız Whonix tabanlı dünya bambaşkadır. Bir kutu yansa bile yangın asla diğerine sıçrayamaz. Tarayıcından bir exploit mi yedin? Sadece o anki tarayıcının olduğu sanal makine etkilenir. Tam bir konfor düşmanı, ben 2025 yazında kurup kullanmayı denedim, kullanılıyor ama herşey çok uğraştırıcı ve hali hazırda bir tehdit faktörüm olmadığı için bana çok gereksiz geldi. Bir dosyayı bir alandan diğerine kopyalamak bile bir prosedürdür. Ama zaten anonimlik ve güvenlik dediğin şey, konforun bittiği yerde başlar. Eğer sadece film izleyip sosyal medyada takılan biriysen Qubes senin için fanteziden öteye geçmez. Ama eğer gerçek anonimlik senin için bir tercih değil zorunluluksa ve “benim sistemimde benden habersiz kuş uçamaz” diyorsan, Qubes senin tek çıkış yolundur. Yazının başında dediğim gibi, anonimlik bir mod değil, bir tasarım kararıdır. Qubes OS bu kararın en radikal ve en tutarlı halidir.Whonix

Tarayıcı seviyesindeki anonimlik, sisteminizdeki bir uygulamanın arkadan gerçek IP adresinizi sızdırmasıyla saniyeler içinde çöker. İşte Whonix, bu sızıntı ihtimalini mimari olarak imkansız kılan o yapıdır. Whonix, iki farklı sanal makineden (Gateway ve Workstation) oluşr. Siz işlerinizi Workstation üzerinde yaparsınız ama o makinenin internete dair hiçbir fikri yoktur dış dünyayı sadece bir iç ağdan ibaret görür. Tüm trafik, Gateway üzerinden geçmeye zorlanır. Bu ne anlama geliyor? Bilgisayarınıza en tehlikeli malware bile bulaşsa, sisteminizi root seviyesinde ele geçirse bile gerçek IP adresinizi asla öğrenemez. Çünkü o malware’in görebileceği tek şey Gateway’in ona sunduğu iç IP adresidir. Stream Isolation Whonix sadece IP saklamaz, aynı zamanda “Stream Isolation” dediğimiz o ince şıklığıda yapar. Tarayıcınız bir tor devresinden giderken, arka planda çalışan bir güncelleme veya başka bir araç tamamen farklı bir devre üzerinden dünyaya bağlanır. Bu, yazımın başında bahsettiğim o ağ korelasyonunu imkansız hale getirmez belki ama saldırganın işini kabusa çevirir. Adli Bilişimcinin Çıkmazı İşin en can alıcı noktasına, yani o sahadaki gerçek senaryoya dönelim. Adli bilişimci cihazı incelediğinde sadece luks şifreli bir diskle değil, aynı zamanda tertemiz bir ağ geçmişiyle karşılaşır. Çünkü Whonix, Workstation üzerinde hiçbir metadata bırakmamak üzerine tasarlanmıştır. Cihaz kapalı halde ele geçirildiği için geriye sadece şifreli birer veri yığını kalmıştır. Adli bilişimci ağ kayıtlarına baktığında ise gördüğü tek şey, Tor ağının o anlamsız giriş düğümleridir. Ne bir hedef IP, ne bir domain, ne de bir kullanıcı davranışı… Anakart şifreli, disk şifreli, ağ ise tam bir kör düğüm. Bu sistemler size konfor vaat etmez, karşılığını sabırla ödediğiniz o mutlak anonimliği sunar.Peki Ya Sen?

Anonimliği sağlamak için tüm yazılımları, araç gereci ve sistemi kurdun, sen peki?Psikolojik olarak ne durumdasın? Egon yüksekmi? Sevgiden beslenirmisin? Kaç kimliği aynı anda yönetebilirsin? Mutlumusun? Sabırlımısın? Motivasyonun ne? Yaşamaktan zevk alıyormusun, alıyorsan bu kadar uğraş niye? Bu disipline ayak uydurabilecek misin? Bunu alışkanlık, takıntı, obsesyon belki paranoya durumna getirmeyi göze aldınmı? En büyük zafiyet insanın kendisidir, gerçekten birgün hiç patlamayacağını mı düşünüyormusun? Bir sabah uyandığında, kurduğun bu muazzam sistemin içinde aslında kendini hapsettiğini fark edersen ne yapacaksın? Kendi yarattığın sahte karakterler arasında gerçek seni kim hatırlayacak? Anonimlik bir özgürlük gibi görünür ama aslında çok ağır bir yalnızlıktır. Her saniye ‘hata yaptım mı?’ diye düşünmekten, yaşamın o kaotik ve güzel akışını kaçırıyor olacaksın. Belki de bizler, dış dünyadan o kadar korkuyoruz ki, bu aşılmaz opsec sistemlerini aslında kendimizi korumak için değil, kendimizden kaçmak için inşa ediyoruz. Ama kaçış yok. O disk şifresini girdiğiniz an, sadece sisteme değil, kendi hapishanenize de giriş yapıyorsunuz. Bu yazıyı buraya kadar teknik bir rehber gibi okumuş olabilirsiniz. Ama dürüst olayım bunları yazarken fark ettim ki, dünyanın en güvenli sistemini de kursam, içimdeki o karmaşayı ve onaylanma ihtiyacını izole edememişim. Belki de en büyük honeypot, kendi zihnimizdir. Vesselam https://www.youtube.com/watch?v=jwaWMYE-Dc0